ASRock TPM 1.2モジュールを入手 / BitLocker(XTS-AES暗号化)を使う [Win10]

![Image: ASRock TPM 1.2モジュールを入手 / BitLocker(XTS-AES暗号化)を使う [Win10]](/blog/img/2016/asrock_tps_0.jpg)

ASRock製マザーボード用のTPM1.2モジュールを入手した。TPMモジュールのピンヘッダーの接続形状はメーカー毎に異なるので、ASUS、MSIなどそれぞれのメーカーはそれぞれ専用のTPMモジュールを使用する必要がある。ASRockのTPMモジュールは日本ではほとんど出回っていない。海外のショップから送料含め約3000円で購入。

取り付けは非常に簡単で、この小さな基板をマザーボード上のピンヘッダーに取り付けるだけ。Windows標準のドライバーで自動認識、TPMの初期化も自動で行われるので、TPMに関して導入に伴う操作は特にない。

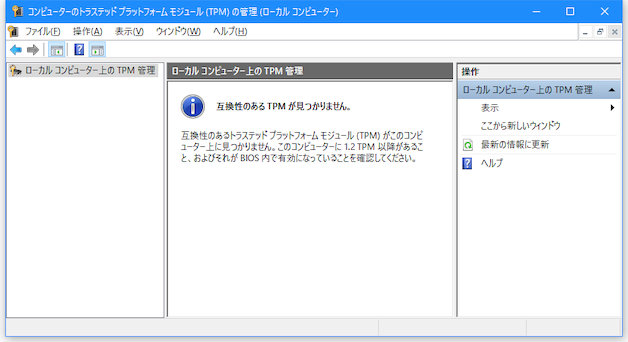

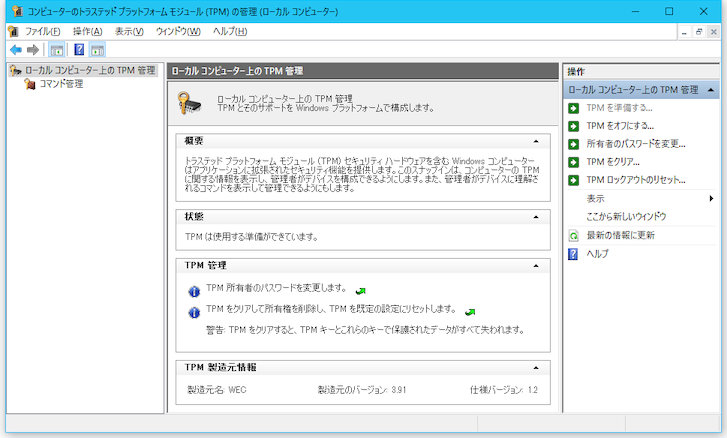

TPMモジュールの認識状況は、設定アプリのシステム→バージョン情報→BitLockerの設定、右下の関連項目の「TPMの管理」をクリック。あるいは、ファイル名を指定して実行から「tpm.msc」を実行する。

上の画面はTPMが装着されると下のようになる。

ドライブデータ全体を暗号化するBitLocker機能を使ってみる。これは、PCからハードディスクだけを取り出しても読めないようにするもので、物理的なデータの盗難を防ぐ。例えば、Windowsが起動不可能になったときに他のWindows PCやCDから起動するLinuxを使ってデータだけを救出する方法があるが、BitLockerが有効な場合は通常はこのような方法でデータを取り出すことはできない(あらかじめバックアップした回復用のキーが必要)。外に持ち出すようなノートPCでは特に利用が推奨される機能であるが、デスクトップPC、特に家庭でウェブ閲覧だけに使われるようなPCにはあまり意味が無い(少ないながら盗難・盗聴のリスクはあるので無意味ではない)。

BitLockerの暗号化に使われるキーはドライブではなくTPMモジュール内の不揮発性メモリに保存される。第三者がTPMモジュールから物理的にキーを読み出すことはできない(とされている)。しかし、PCを丸ごと盗まれてWindowsのパスワードも破られてしまったらBitLockerを設定した意味が無いので、Windowsのパスワードはなるべく厳重なものにしておく。

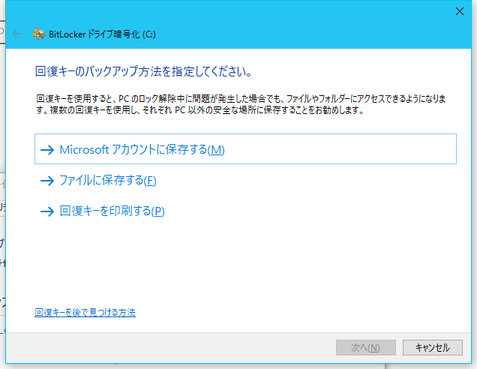

ハードウェアを交換したりWindowsが起動しなくなったりしたときのために、データの回復に使用するキーを保存しておく。CD-RにしたってUSBメモリにしたってデータは数年で消える可能性があるので、複数の場所に保存あるいは印刷しておいた方がいい。当然、回復キーの保管は第三者に発見されにくいようにする必要がある。

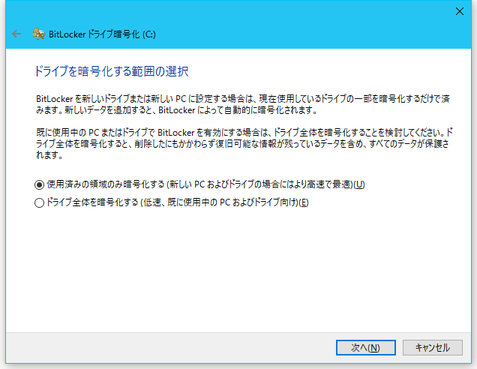

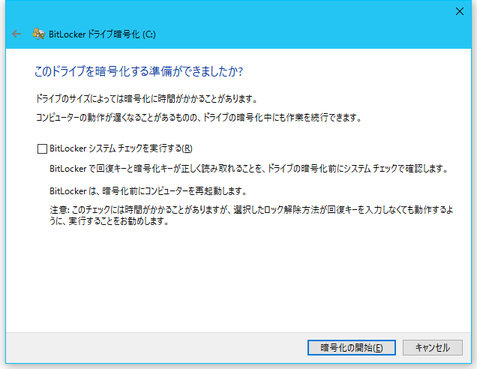

今から暗号化を行うデータの範囲を選ぶ。WindowsをセットアップしたばかりのPCであれば「使用済みの領域のみ暗号化する」を選択する。現在、ファイルとして存在するデータのみを暗号化するので高速に暗号化が完了する。既に使用中のPCであれば「ドライブ全体を暗号化する」を選択する。こちらは空き領域を含め全てのデータを暗号化するので、削除済みデータが空き領域に残留していても復元される恐れがない。

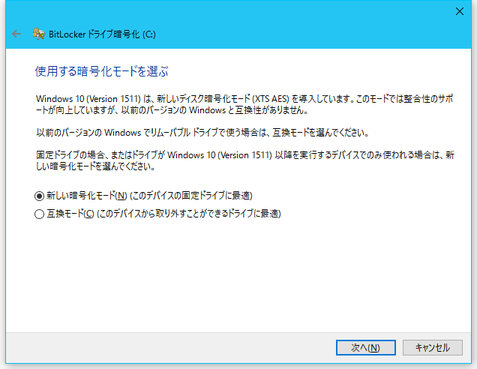

以前のWindowsでは暗号化方式にAES-CBC 128ビットがサポートされていたが、Windows 10 バージョン 1511では新たにXTS-AESがサポートされた。XTS-AESでは整合性が強化され、暗号文の前後のつながりから平文を予測・改変される脅威を低減している。

外付けハードディスクでBitLockerを有効にする場合、互換性のため既定ではAES-CBCが使用される。この挙動はグループポリシーの設定(gpedit.mmc) → ローカルコンピューターポリシー → コンピューターの構成 → 管理用テンプレート → Windows コンポーネント → BitLocker ドライブ暗号化、ツリーにある「ドライブの暗号化方法と暗号強度を選択して下さい」から変更できる。

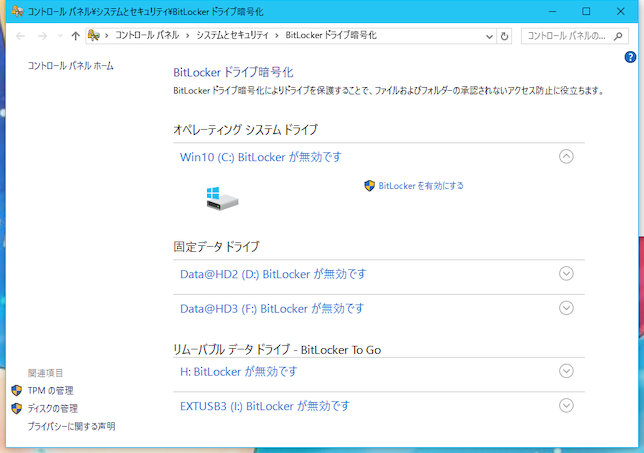

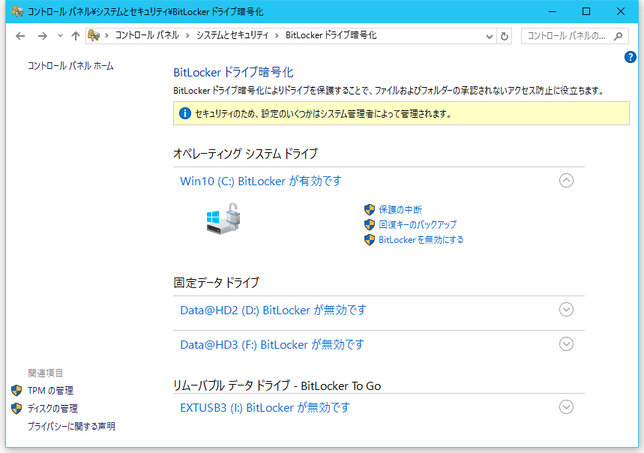

BitLockerはコントロールパネルから、あるいはManage-bdeコマンドによって有効化・無効化できる。

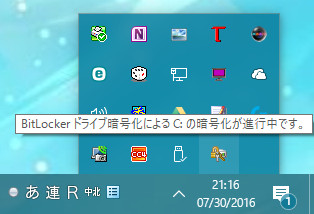

データの暗号化処理はバックグラウンドで行われ、通知領域のアイコンで状況を確認できる。

240GBのSSDでドライブ全体の暗号化が完了するまで1時間半ほどかかった。

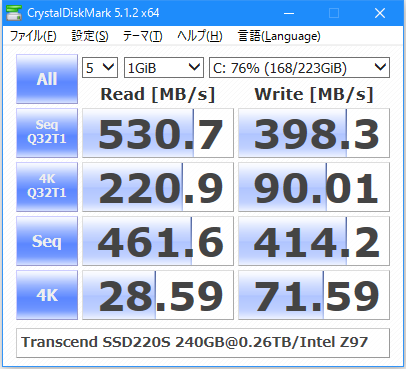

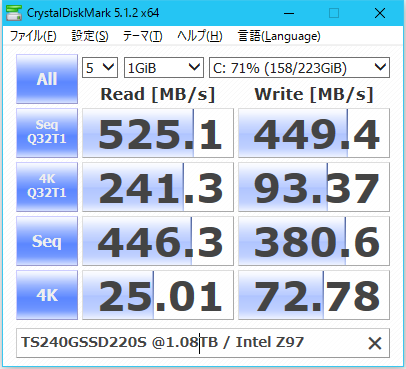

試しにディスクアクセスへのパフォーマンスの影響を調べるためにCDMを実行してみたが、スコアの目立った変化は見られなかった。

←BitLocker有効化前、有効化後→