ユーザーアカウントのロックアウト機能を使って不正なユーザーログオン試行を監視する方法を紹介。

Windows 7ではProfessional以上のエディションで使える機能を利用しており、Home Premiumなどの下位エディションでは利用できない。

○ロックアウト機能を有効にする

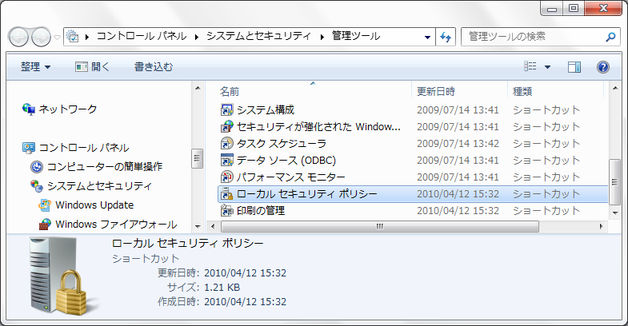

1. スタートメニューを開いて検索ボックスに「ローカル」と入力。「ローカルセキュリティポリシー」を開く。

または、コントロールパネル → システムとセキュリティ → 管理ツール を開き、「ローカルセキュリティポリシー」を開く。

(MMC管理コンソールでオリジナルのコンソールを利用している場合はスナップイン「グループポリシーオブジェクト」を追加する。)

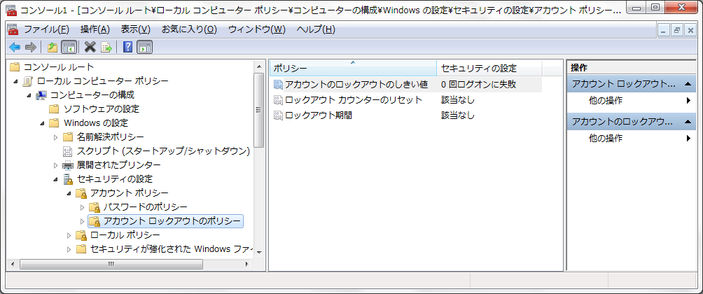

2. 左のツリーから セキュリティの設定 → アカウントポリシー → アカウントロックアウトのポリシー を開く。

(***ポリシーの場合は コンピューターの構成 → Windows の設定 → セキュリティの設定 → アカウントポリシー → アカウントロックアウトのポリシー)

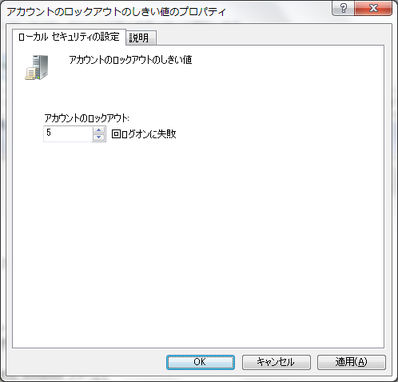

3. 「アカウントのロックアウトのしきい値」をダブルクリックする。

パスワードの入力に何回失敗したらアカウントをロックするかを決める。

4. 次に「ロックアウト期間」をダブルクリックする。

アカウントをロックしてから何分後にロックを解除するかを決める。

5. 「ロックアウト カウンターのリセット」は通常はロックアウト期間と同じ設定にしておけばよいが、必要に応じて設定を変える。

以上の手順でロックアウト機能が設定が有効になる。

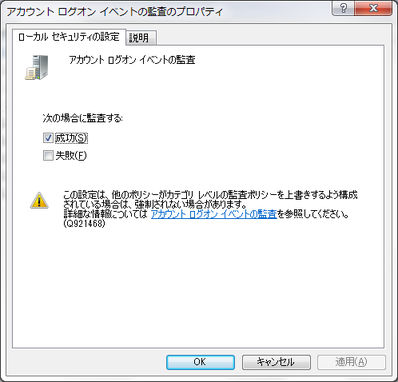

私の環境ではこのままでロックアウトの施行履歴がイベントログに残るのだが、環境によっては監査ポリシーの設定が必要になるかもしれない。ロックアウト機能を試してイベントログに施行履歴が残らないようであれば、ローカルセキュリティポリシーで Windowsログ → ローカルポリシー → 監査ポリシー を開き、「アカウントログオンイベントの監査」で「成功」にチェックを入れておく。

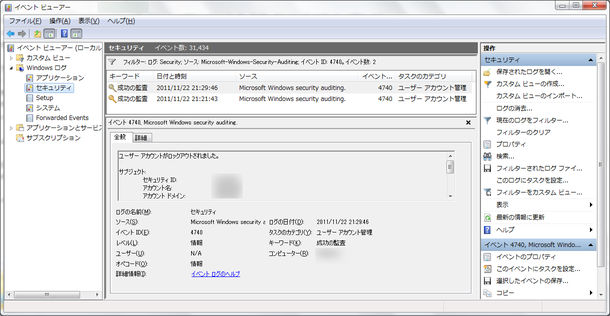

○ロックアウトの施行履歴をイベントビューアーで確認する

1. スタートメニューを開いて検索ボックスに「イベント」と入力。「イベントビューアー」を開く。

または、コントロールパネル → システムとセキュリティ → 管理ツール を開き、「イベントビューアー」を開く。

2. 左のツリーから イベントビューアー → Windowsログ → セキュリティ を開く。

3. 「セキュリティ」の項目を右クリック、または右側の「操作」メニューから「現在のログをフィルター...」をクリック。

4. 「イベントIDを含める/除外する」に「4740」と入力。

このまま「OK」をクリックして進めてもよいが、まれに他のイベントソースとイベントIDが重複する場合があるので、「イベントソース」の選択リストで「Microsoft Windows security auditing.」のみにチェックを入れておく。

「OK」をクリックして閉じると、ユーザーアカウントのロックアウトが行われた時のイベントログの一覧が表示される。

○ロックアウトの施行履歴をPowerShellで確認する

1. PowerShellを管理者権限で起動する。

2. 次のようにコマンドを入力・実行する。(コマンド行最初の$は入力しなくてよい。)

TimeCreated ProviderName Id Message ----------- ------------ -- ------- 2011/11/22 21:29:46 Microsoft-Windows-Security... 4740 ユーザー アカウントがロッ... 2011/11/22 21:21:43 Microsoft-Windows-Security... 4740 ユーザー アカウントがロッ...

format-listコマンドと繋いで出力を加工すると多少読み易くなる。

TimeCreated : 2011/11/22 21:29:46

Message : ユーザー アカウントがロックアウトされました。

サブジェクト:

セキュリティ ID: S-X-X-XX

アカウント名: COMPUTERNAME

アカウント ドメイン: WORKGROUP

ログオン ID: 0xXXX

ロックアウトされたアカウント:

セキュリティ ID: S-X-X-XX-XXXXXXXX-XXXXXXXX-XXXXXXXX-XXXX

アカウント名: USERNAME

追加情報:

呼び出し元コンピューター名: COMPUTERNAME

TimeCreated : 2011/11/22 21:21:43

Message : ユーザー アカウントがロックアウトされました。

サブジェクト:

セキュリティ ID: S-X-X-XX

アカウント名: COMPUTERNAME

アカウント ドメイン: WORKGROUP

ログオン ID: 0xXXX

ロックアウトされたアカウント:

セキュリティ ID: S-X-X-XX-XXXXXXXX-XXXXXXXX-XXXXXXXX-XXXX

アカウント名: USERNAME

追加情報:

呼び出し元コンピューター名: COMPUTERNAME

○更新履歴

- 2011/11/23 作成

![Image: ロックアウト機能を使って不正なログオン試行を監視 [Win7]](/blog/img/g13/4324a7cf732e36f8641e5ffde70410d7.jpg)